情侣24种插秧法,二指挖洞的手势技巧

二指挖洞的手势技巧

这篇文章想要告诉大家的就是在挖洞的时候有时可以换一种思路入手,那么就会手到洞来。

这里提供一种方向就是业务逻辑层面安全问题的挖掘,这种漏洞对于各种企业来说也是很尴尬的方面,一是无法用安全防护设备和措施直接防护,二是不能保证程序员的思路是否绝对安全。

所以说业务逻辑漏洞可以逃逸各种安全防护。

相信最近挖洞的很多小伙伴能感受到众多SRC中SQL 注入漏洞、XSS漏洞、上传、命令执行等传统应用安全方面的漏洞越来越不好挖,如果有也被各种大佬第一时间捞走了,这样对有些小白挖洞势必会不太友好。

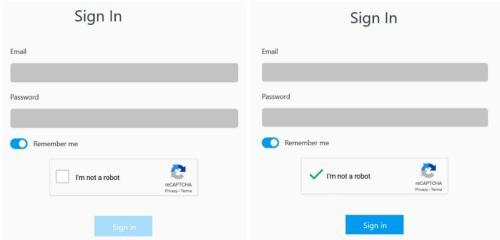

其次想要挖到逻辑漏洞首先我认为有两点事必备的:1.一定要将自己牢牢摆在用户方2.一定要理清业务逻辑链人机身份验证(Captcha)通常会出现在网站的注册、登录和密码重置页面,以下是目标网站在登录页面中布置的Captcha机制。

从上图中可以看到,用户只有在勾选了Captcha验证机制的"I'm not a robot"之后,登录按钮(Sign-IN)才会启用显示以供用户点击。

因此,基于这点,我右键点击了Sign-In按钮,然后用Chrome开发者工具的"元素检查"(Inspect Element )功能来查看Sign-In按钮的底层元素,这一看,竟然发现其在"提交"(Submit)动作之后,定义了"禁用"(Disable)属性,好吧,那我就把它改变成"启用"(Enable)试试看。

我好奇服务端的验证方式,于是就用BurpSuite对上述过程进行了抓包,发现服务端一开始都不对用户提交的Captcha操作做验证,因此,即使我把提交的Captcha会话内容删除了,一样可以跳转到登录页面,根本不需要触发其中的"启用"(Enable)属性就行。

我简单做了一个PoC发给了厂商,他们马上就做了反馈和整改。

绕过人机身份验证(Captcha)的方法还有很多,这只是一个小技巧而已。

注册成功后页面如下所示:2.直接选择进入空间,可以发现以下页面:3.点击去实名认证后,通过抓包能够抓到一串链接: >。